- آنتنهای رادیویی فنآوری اصلی شبکههای کامپیوتری(Networking Technology) هستند. محققان در آلمان نشان دادند که این فنآوری برای هک کیف پول لجر(Ledger) کارآمد است. آنها توانستند به کمک این ابزار اطلاعات را از کیف پول سخت افزاری منتقل کرده و یا برای تایید انجام تراکنش از راه دور و به جای دگمهی سخت افزاری استفاده کنند.

یک تیم تحقیق سخت افزاری با نام Wallet Fail تصمیم گرفتند آسیب پذیری کیف پولهای سخت افزاری محبوبی که توسط مالکان رمزارزها استفاده میشوند(همانند Trezor و Ledger) را کشف کنند. دیمیتری ندوسپاسوف(Dmitry Nedospasov) در کنفرانس Computer Club که در آلمان برگزار شد گفت او و همکارانش برای یافتن سه آسیبپذیری مختلف تلاش کرده و موفق شدند هر سه آسیب پذیری را کشف کنند.

آنها آسیبپذیری را در زنجیرهی تامین یا Supply Chain(جایی که مهاجمان پیش از کاربران به این تجهیزات دسترسی مییابند)، حملات Side Channel(که در آن کدهایی که بر روی سخت افزار اجرا میشوند، تحت مشاهده و نظارت قرار میگیرند) و Glitch Attacks(که در آن تلاش میکنند انتقال اطلاعات را در یک دستگاه مختل کنند) را بررسی کردند.

وی به همراه سه همکاری که در روسیه، آلمان و آمریکا قرار داشتند، هماهنگی این تیم را از طریق گروه چت تلگرام هدایت میکردند. در نهایت برای اجرای روشهای هک، 50 هزار پیام و 1100 عکس بین آنها تبادل گردید.

ندوسپاسوف در طی معرفی فعالیت این گروه گفت: «ما زمانی طولانی را برای بررسی این موضوع صرف کردهایم.»

یک آنتن ساده نقش مهمی را در این حملات ایفا کرده است، اما شرکت لجر این یافتهها را جدی ارزیابی نمیکند.

نیکلاس باکا(Nicolas Bacca) مدیر ارشد تکنولوژی در شرکت لجر گفت:

«کسانی که به دنبال این نوع حملات هستند باید بدانند که این سناریوها در دنیای واقعی عملی نبوده و بسیار بعید به نظر میرسند. ما از محصولاتمان پشتیبانی کرده و به طور مستمر آنها را بروزرسانی و ایمن میکنیم تا از اتخاذ بالاترین استانداردها در کیف پولمان برای مقابله با هکرها اطمینان حاصل کنیم. Nicolas Bacca

این شرکت همچنین با انتشار مطلبی در وبلاگ خود، هر یک از حملات را مورد ارزیابی قرارداد:

اجرای هک با استفاده از Supply Chain

دسترسی به کیف پول قبل از رسیدن به دست کاربر نهایی چگونه امکان پذیر است؟

بر اساس اعلام جاش داتکو(Josh Datko) مالک شرکت مشاوره امنیتی Cryptotronix و دیگر عضو تیم Wallet Fail، دسترسی به این محصولات دشوار نیست. وی اعلام کرد:

اجرای حملات زنجیرهی تامین بسیار آسان است، اما اجرای این حملات در مقیاس وسیع دشوار است. Josh Datko

داتکو اعلام کرد سازندگان کیف پول سخت افزاری برای اطمینان از اینکه هیچ کسی جعبهی این کیف پولها را باز نمیکند از هولگرام استفاده میکنند. اما وی دریافت که باز کردن هولگرام بدون پارهکردن و یا آسیب زدن به آن، با استفاده از سشوار و یا تفنگ هوای گرم(Hot Air Gun) بسیار ساده است.

بنابراین مهاجمان باید کیف پولها را به شیوهای بهدست آورده، آنها را دستکاری کنند و سپس به خرده فروشان بازگردانند. به عنوان مثال ممکن است شخصی کیف پولهای سخت افزاری را خریده، آنها را دستکاری کند و سپس به قفسههای فروشگاه بازگرداند.

همانطور که میدانیم، عملگری درون Ledger Nano S وجود دارد که از کاربران در مقابل تایید تراکنشهای اشتباه، محافظت میکند. در صورتی که فرض کنیم کامپیوتر کاربران در معرض خطر قرار دارد، لجر (همانند اغلب کیف پولهای سخت افزاری) از کاربران میخواهد برای تایید تراکنشها دگمهی سخت افزاری بر روی بدنهی کیف پول را فشار دهند.

در این حالت در صورتی که تراکنش ناخواستهای نمایش داده شود (به عنوان مثال ارسال بیتکوین به یک آدرس ناشناس)، کاربر میتواند این درخواست را رد کند.

با این وجود داتکو با انجام بررسی دریافت امکان باز کردن سریع لجر و نصب گیرندهی داخلی که عمل فشار دادن دگمه را انجام دهد، میسر است. در حقیقت با استفاده از یک آنتن او میتوانست فرمان دگمه را برای تایید تراکنش ارسال نماید. این کار به او اجازه داد تا با اتصال لجر به یک کامپیوتر و بدون لمس فیزیکی آن یک تراکنش را تایید کند (البته باید در نظر داشت که این روش تنها در زمان اتصال لجر به کامپیوتر قابل اجرا است در صورتی که در بیشتر مواقع کیف پول سخت افزاری به رایانه متصل نیست).

یقینا اجرای این روش به خرید لجر دستکاری شده توسط قربانی، دانستن مکان زندگی قربانی، هک کامپیوتر قربانی و نظارت بر قربانی به منظور فهمیدن زمان اتصال لجر به کامپیوتر نیاز دارد.

داتکو قادر بود با فاصلهی بیش از 30 فوت(9.14 متری) سیگنال اشاره شده را ارسال نماید. او معتقد است با نصب آنتن قدرتمندتر این فاصله قابل افزایش است.

اجرای هک با استفاده از روش Side channel

توماس روث(Thomas Roth) عضو دیگر تیم Wallet Fail، حملهی کانال دوطرفه را در برابر کیف پول سخت افزاری Ledger Blue اجرا نمود، وی از یک آنتن برای خواندن پین دستگاه استفاده کرد.

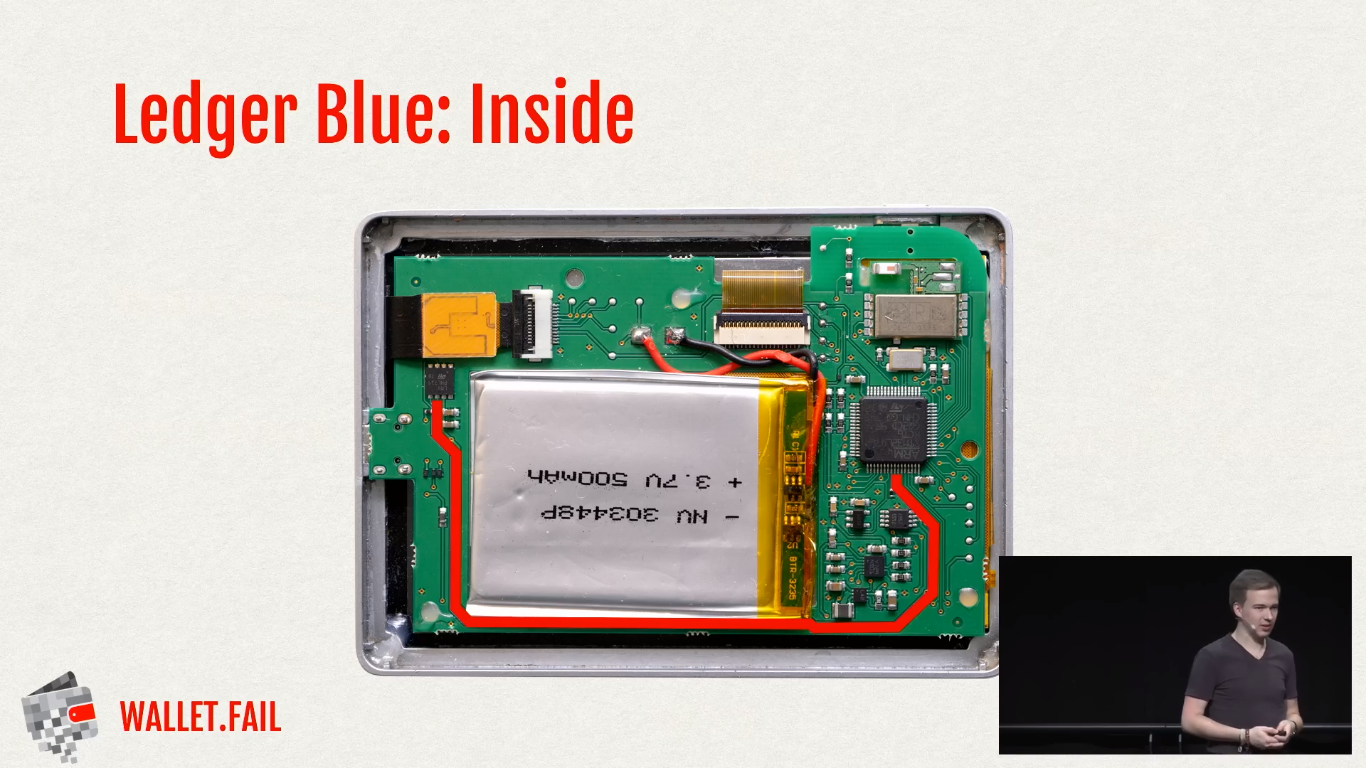

روث توضیح داد که آنها با آنالیز ساختار کیف پول سخت افزاری لجر Blue فرایند هک را آغاز کردند. آنها متوجه شدند که اتصال نسبتا طولانی میان بخش تامین امنیت(Secure Element) و پردازنده(Processor) وجود دارد. به عبارت دیگر، اتصالاتی که این دو المان را به یکدیگر متصل میکنند، به دلیل فاصلهی این دو بخش در بُرد الکتریکی از نظر فیزیکی کاملا طولانی طراحی شدهاند(یعنی این دو بخش در دو سمت باتری نسبتا بزرگ این دستگاه قرار گرفتهاند).

یک هادی طولانی با جریان شارژ بالا به چه چیزی تبدیل میشود؟ این یک آنتن است. Thomas Roth

بنابراین آنها تلاش کردند تغییرات سیگنال دریافت شده را در زمانی که با دستگاه ارتباط برقرارمیکنند را تشخیص دهند. آنها توانستند سیگنالهای مهمی را در هنگامی که از صفحه لمسی برای وارد کردن پین کد دیجیتالی استفاده میشود، آشکار کنند.

بنابراین این گروه برای ایجاد پایگاه دادههایی که بتواند سیستم هوش مصنوعی را آن برای تشخیص سیگنالها آموزش دهد، ربات کوچکی را برای بارها فشار دادن دگمهها ساختند. آنها با ثبت سیگنالها و دادههای وارد شده، پایگاه دادهی لازم برای آموزش هوش مصنوعی را ایجاد نمودند. در نهایت آنها توانستند به شانس بالایی در تشخیص هر رقم فشرده شده در دستگاه مورد تست دست یابند.

این موضوع در تئوری هکرها را قادر میسازد تا با نزدیک شدن به قربانی و دریافت سیگنال، پین کد فشرده شده را بهدست آورند. برای این موضوع نیاز است قربانی با دست خود پین کد را وارد کرده و هکر در نزدیکی او قرار داشته باشد؛ همچنین این روش با این فرض انجام میشود که قربانی در حال انجام اقدامات دیگری در کیف پول نباشد.

شرکت لجر در واکنش به این روش اعلام کرد که امکان اجرای این روش هک از چیزی که به نظر میرسد کمتر است، زیرا به شرایط بسیار کنترل شدهای برای اجرا نیاز خواهد داشت. آنها اعلام کردند که «روش بهتری برای این کار نیز وجود دارد و آن قرار دادن دوربین در اتاق قربانی و ثبت پین کد وارد شده است.»

با این وجود، ندوسپاسوف از عملکرد خوب تیم خود در جستجو برای کشف آسیب پذیریها ابزار شگفتی کرد، وی اعلام کرد:

هنگامی که در 6 ماه پیش این برنامه را طرح ریزی کردیم، تصوری برای دستیابی به موفقیت کامل نداشتیم. Dmitry Nedospasov

تیم اجرا کننده Wallet Fail که اطلاعات بیشتری در زمینهی این حملات در Github و وب سایت خود با نام Wallet.Fail منتشر خواهند کرد.

نظر شما در ارتباط با روشهای هک اعمال شده بر روی کیف پول لجر چیست؟ آیا این روشها میتوانند در واقعیت مورد استفاده قرار بگیرند و یا هکرها هدفهای سادهتری را برای این منظور انتخاب میکنند. نظر خود را به صورت کامنت با ما درمیان بگذارید.