- شرکت تولید کنندهی کیف پول سختافزاری لجر، که در سال گذشته بیش از یک میلیون عدد از کیف پول خود را فروخته، به کاربرانش در مورد حملهی بزرگی که اخیرا کشف شده، هشدار داد. اگر چه که هنوز حملهی موفقیت آمیزی گزارش نشده، اما تهدید موجود، بسیار واقعی است. امروز، لجر از کاربرانش خواست تا اقدامات لازم را جهت پیشگیری از قرارگرفتن در معرض حملهی کشف آدرس انجام دهند.

ولتهای سختافزاری جزو امنترین ولتها برای نگهداری بیتکوین و سایر ارزهای رمزگذاری شده هستند. حافظههای USB که ولتهای سرد نامیده میشوند، از انواعی از حملات که در حالت اتصال به اینترنت ممکن است گریبانگیر ما شوند، مصون هستند. اما برای ارسال ارز یا دریافت ارز، ولت سختافزاری باید به یک دستگاه متصل به اینترنت، وصل شود و محققان یک آسیبپذیری را کشف کردهاند که در همین مرحله ممکن است باعث شود کاربران در معرض حمله قرار گیرند. گزارشی که اخیرا منتشر شده نشان میدهد که چطور حملهی MiTM میتواند از این آسیبپذیری استفاده کند. طبق این گزارش:

ولتهای لجر از کد جاوا اسکریپت، برای نمایش آدرس دریافت ارز در سیستم کاربر استفاده میکنند، بدافزار مورد نظر میتواند به راحتی کدی را که مسئولیت نمایش آدرس را به عهده دارد تغییر داده و آدرس دریافت ارز را با آدرس مورد نظر خودش جایگزین کند، که با این کار تمامی ارزهایی که در آینده کاربر قصد دارد برای خودش واریز کند یا از کسی دریافت کند، برای شخص حمله کننده واریز میشود.

اگر حمله اتفاق بیافتد، کاربر به هیچ وجه متوجه نخواهد شد که اتفاقی افتاده است. برای اینکه وجود این آسیبپذیری اثبات شود، نویسندگان این گزارش، در عمل حمله را شبیهسازی کردهاند تا مشخص کنند که آسیبپذیری وجود دارد و چگونه میتواند عمل کند. شدت حمله با این واقعیت که نرمافزار کیف پول لجر، در پوشهی AppData ذخیره میشود و بدافزار به راحتی میتواند آدرس مورد نظر خودش را با ویرایش این فایلها جایگزین کند، قابل درک است. همانطور که گزارش تاکید میکند، “تنها کاری که بدافزار باید انجام دهد، جایگزین کردن یک خط کد است که این را میتوان با 10 خط کد پایتون انجام داد”

راه حل چیست؟

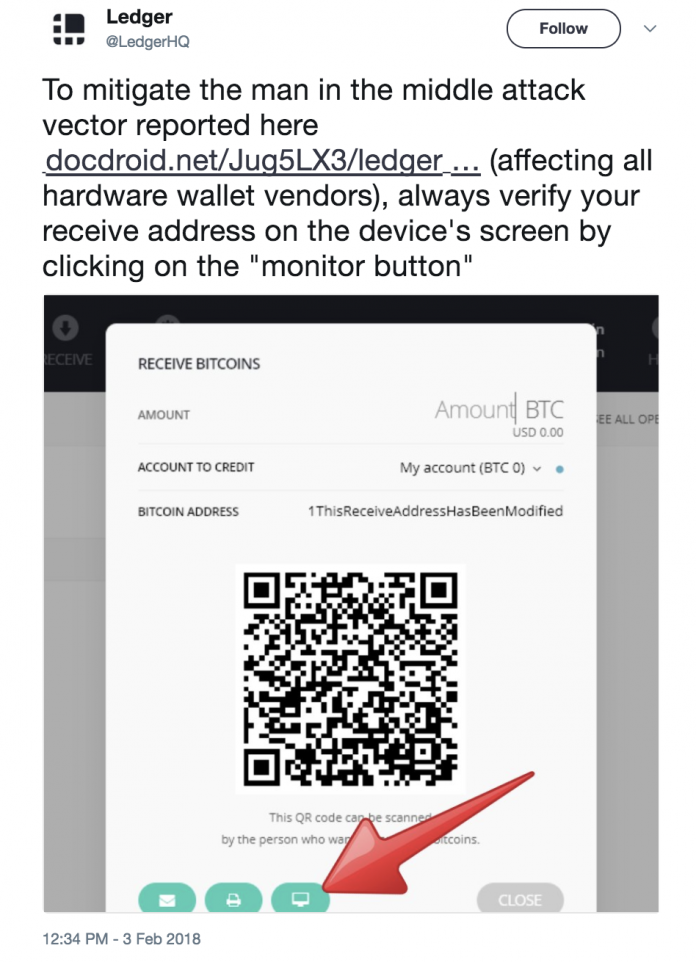

برای مقابله با این حمله، باید آدرس دریافت ارز پیش از استفاده بررسی و از صحت آن اطمینان حاصل پیدا کرد، همانطور که شرکت تولیدکننده نیز همین را در توئیتی امروز عنوان کرد:

این راه حل، هر چند که موثر است، اما در عین حال 100 درصد کارساز نیست، چون این روال باید در خاطر کاربر باشد و هر بار که قصد انتقال ارز به ولت خودش را دارد، این روال را انجام دهد. همانطور که در گزارش ذکر شده، “یک راه حل کاربردی این است که کاربر را حین دریافت آدرس مجبور کرد که آدرس دریافتی را بررسی و از صحت آن اطمینان پیدا کند همانطور که حین ارسال ارز به آدرس دیگر کاربر مجبور است که تمامی تراکنشهای ارسالی را تایید کند”

این دقیقا همان سیستمی است که ترزور با استفاده از تایید 2 مرحلهای برای دسترسی به آدرسهای دریافت ارز، برای کاربران ولتهای خودش اجرا کرده است. امیدواریم که لجر نیز این روش مناسب را در آپدیت لجر خود لحاظ کرده و دستگاه خود را با این روش سازگار کند. با این حال کماکان ولتهای سختافزاری جزو امنترین ولتهای موجود هستند اما در نهایت همانطور که در این مورد هم دیدیم، هیچ روشی 100 درصد غیر قابل نفوذ نیست.

آیا فکر میکنید تایید 2 مرحلهای(2FA) راهکار مناسبی برای پیشگیری از این حمله است؟ آیا راهکار دیگری میتوانید برای چنین مواردی پیشنهاد بکنید؟